Hoe werkt SamSam ransomware in het kort

SamSam is gijzelsoftware dat langere tijd ‘toekijkt’ na de infectie, zonder gedetecteerd te worden. SamSam maakt gebruik van kwetsbaarheden om specifieke organisaties aan te vallen. De makers vragen om losgeld nadat SamSam toegang tot de eigen data van het slachtoffer onmogelijk maakt of verwijderd heeft.

Organisaties die met SamSam te maken krijgen zijn voornamelijk organisaties waarbij er een grote kans is op het ontvangen van een bedrag in ruil voor het terugkrijgen van data, zoals ziekenhuizen en onderwijsinstellingen.

SamSam gebruikt kwetsbaarheden om toegang te krijgen tot het netwerk van een slachtoffer door brute-force tactieken uit te voeren tegen zwakke wachtwoorden van onder andere het remote desktop protocol (RDP).

SamSam ransomware is een aangepaste infectie die wordt gebruikt bij gerichte aanvallen, die veelal ingezet wordt met een breed scala aan exploits of brute-force tactieken. Op basis van run-ins met de infectie, is vastgesteld dat aanvallen op doelen plaatsvonden via kwetsbare JBoss-host servers tijdens een eerdere golf SamSam-aanvallen in 2016 en 2017. In de afgelopen maanden zijn meerdere Nederlandse bedrijven getroffen door deze nieuwe vorm van ransomware.

SamSam Ransomware slaat opnieuw toe in 2018

In 2018 gebruikt SamSam kwetsbaarheden in RDP-systemen, Java-gebaseerde webservers of FTP-servers (file transfer protocol) om toegang te krijgen tot het netwerk van de slachtoffers of met brute-force aanvallen tegen zwakke wachtwoorden om een eerste voet aan de grond te krijgen. Vanaf hier beginnen de makers van de ransomware met activiteiten die destructieve gevolgen kunnen hebben voor de slachtoffers.

De makers hebben tot nu toe honderdduizenden dollars verdiend in de vorm van losgeld, betaald in bitcoin.

SamSam is niet nieuw. Het verschijnt voor het eerst in het begin van 2016, maar trekt regelmatig de aandacht van de IT-security gemeenschap. De ontwikkelaars van de zogenaamde gijzelsoftware leveren grote inspanningen om hun sporen te verdoezelen. In veel gevallen is de initiële infectie vector van de aanvallen niet duidelijk of ontbreken enkele stappen van de attack chain of ‘aanvalsketen’. De aanvallers proberen de analyse van herkomst moeilijker te maken door bestanden te verwijderen die bij een aanval betrokken zijn, inclusief de lading zelf, en door de deployment methodologie te wijzigen.

Nederlandse bedrijven zijn de afgelopen maanden getroffen door een nieuwe vorm van gijzelsoftware. Die wordt SamSam genoemd. Het is niet bekend hoeveel financiële schade de software vooralsnog heeft aangericht in Nederland.

Hoe werkt SamSam gijzelsoftware?

SamSam werkt anders dan eerdere gijzelsoftware zoals WannaCry en GandCrab. Deze sloegen direct na besmetting toe, vergrendelden bestanden en eisten vervolgens losgeld. De makers van SamSam wachten en loeren eerst langere tijd naar netwerk- en/of gebruikersactiviteiten. Makers analyseren waar ze het netwerk zijn binnengedrongen en of ze nog dieper in systemen kunnen doordringen. Dit wordt gedaan om zoveel mogelijk schade aan te richten en gegevens onbereikbaar te maken.

Daarna verwijdert of saboteert SamSam in stilte de back-ups, om te voorkomen dat een bedrijf de besmetting ongedaan kan maken. Zodra dit gebeurd is slaat SamSam toe en worden de bestanden vergrendeld. Een bekende oplossing die SamSam Ransomware kan detecteren is ontwikkeld door CrowdStrike. Zie voor een technische toelichting over de werking van SamSam de blog van CrowdStrike.

Bescherming tegen SamSam: CrowdStrike Falcon Prevent

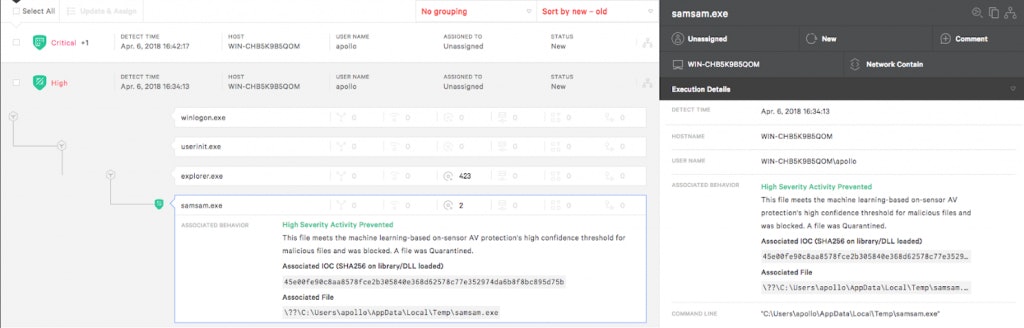

SamSam is uniek in termen van hoe het wordt afgeleverd op een systeem. Het verzamelen van gebruikersreferenties om unieke RSA-publieke sleutels te genereren, zorgt ervoor dat een organisatie voor elke geïnfecteerde gebruiker moet betalen om de bestanden te decoderen. Daarnaast maakt het gebruik van cleanup files voor standalone uitvoerbare bestanden. In combinatie met feit dat andere varianten volledig in het geheugen worden uitgevoerd, is het uiterst moeilijk om de payload forensisch te verzamelen van de schijf of het geheugen. Ondanks deze uitdagingen kan Falcon Prevent next-gen Anti-Virus de malware detecteren en voorkomen, nog voordat deze bestandscodering uitgevoerd kan worden zoals hieronder te zien is:

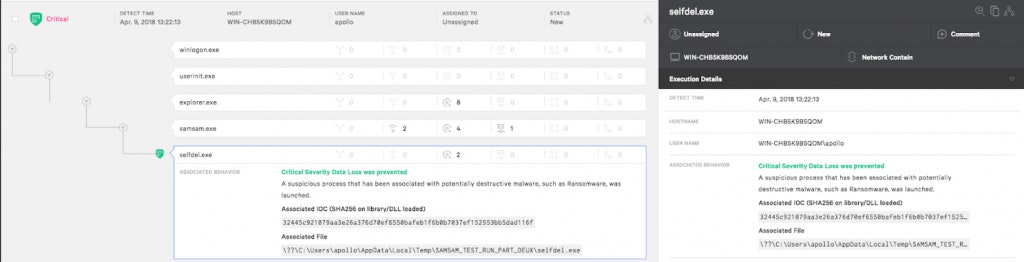

Falcon Prevent kan ook het bestand selfdel.exe detecteren en voorkomen dat deze uitgevoerd wordt, zodra deze eenmaal wordt geladen door de payload, zoals hieronder wordt weergegeven:

Deze preventie methoden zijn gebaseerd op de gedragspatronen, zogenoemde behavioral patterns, zoals die wordt getoond door Samsam in combinatie met het Machine Learning Algoritme van CrowdStrike.

Verdachte makers aangeklaagd

Twee mannen uit Iran zijn in de Verenigde Staten al aangeklaagd, omdat ze sinds 2015 betrokken zouden zijn geweest bij het maken en verspreiden van de SamSam-gijzelsoftware. Het gaat om mannen van 34 en 27 jaar die beiden voortvluchtig zijn.

In de VS zijn minstens tweehonderd organisaties getroffen door SamSam, waaronder de gemeenten Atlanta en Newark, de haven van San Diego en zeker drie ziekenhuizen. De twee verdachten zouden miljoenen hebben verdiend.

Het ministerie van Financiën in Washington heeft twee andere Iraniërs op een zwarte lijst gezet, omdat ze het losgeld zouden hebben witgewassen.

SamSam: Opvolger van Petya en WannaCry

SamSam is niet de eerste software die systemen gijzelt en vervolgens losgeld eist. WannaCry (mei 2017), Petya (juni 2017), BAD RABBIT (oktober 2017) en GANDCRAB (januari 2018) gingen SamSam eerder al voor.

Ons team staat voor je klaar

Wil je meer weten over dit onderwerp? Laat een bericht of je nummer achter en we bellen je terug. We helpen je graag verder.