REvil ransomware is een file blocking-virus dat als een serieuze bedreiging wordt beschouwd en dat bestanden na infectie versleutelt en via een bericht losgeld vraagt. Het bericht legt uit dat het slachtoffer losgeld moet betalen in bitcoins en dat als het losgeld niet op tijd wordt betaald, het verzochte bedrag verdubbelt.

Het Advanced Threat Research-team (ATR) van McAfee observeerde de nieuwe ransomware-familie, genaamd Sodinokibi (of 'REvil'), eind april 2019.

De naam Sodinokibi werd ontdekt in de hash ccfde149220e87e97198c23fb8115d5a waar ‘Sodinokibi.exe’ werd genoemd als de interne bestandsnaam; het is ook bekend onder de naam REvil.

REvil: Ransomware-as-a-Service

Aanvankelijk werd waargenomen dat REvil-ransomware zich uitbreidde door misbruik te maken van een kwetsbaarheid in de WebLogic-server van Oracle. Net als sommige andere ransomware-families wordt REvil ook wel Ransomware-as-a-Service (RaaS) genoemd. Er is sprake van Ransomware-as-a-Service wanneer een groep mensen de code onderhoudt en een andere groep, bekend als gelieerde ondernemingen, de ransomware vervolgens verspreidt.

Met een dergelijk RaaS-model kunnen geaffilieerde partijen REvil-ransomware op elke gewenste manier distribueren, zoals via massale aanvallen met exploit-kits en phishing-campagnes. Anderen volgen een meer gerichte aanpak door tools te uploaden en scripts uit te voeren om meer rechten te verkrijgen om vervolgens de ransomware te activeren in het interne netwerk van een slachtoffer, of door via brute-forcing RDP-toegang te verkrijgen.

McAfee heeft verschillende campagnes onderzocht die REvil verspreiden, waarvan de meeste verschillende modus operandi hadden, maar ze merkten wel dat velen begonnen met een inbreuk op een RDP-server. McAfee onthulde ook dat het codegedeelte dat verantwoordelijk is voor de willekeurige URL-generatie van REvil ransomware overeenkomsten vertoont met betrekking tot hoe het wordt gegenereerd in de GandCrab-malware.

Volgens McAfee is de code ´over het algemeen zeer goed geschreven en ontworpen om snel te worden uitgevoerd om de gedefinieerde bestanden in de configuratie van de ransomware te coderen´.

Op basis van de analyse van de codevergelijking die McAfee tussen GandCrab en Sodinokibi heeft uitgevoerd, beschouwt McAfee het als een waarschijnlijke hypothese dat de mensen achter de Sodinokibi-ransomware mogelijk een soort relatie hebben met de GandCrab ´bemanning´.

REvil ransomware Functionaliteiten

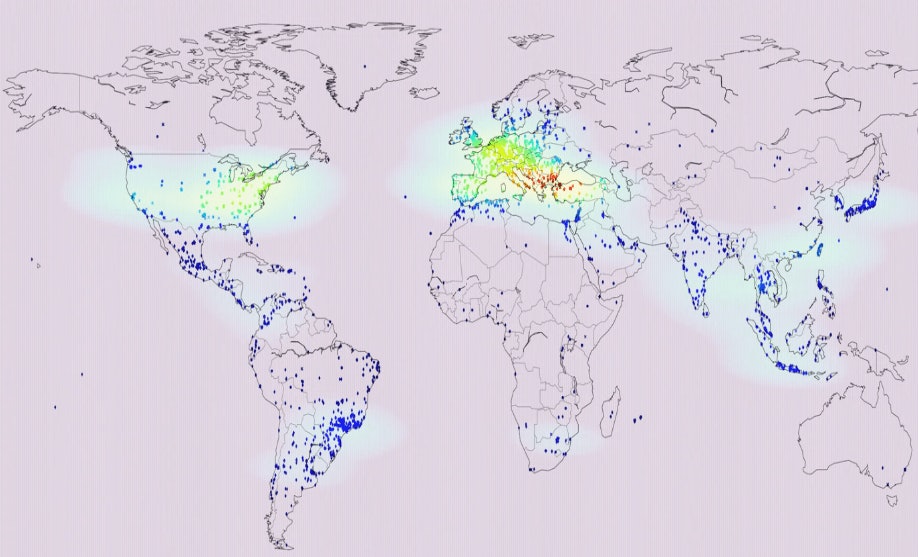

REvil ransomware wereldkaart overzicht

Op basis van de zichtbaarheid van McAfee's MVISION Insights kon McAfee een overzichtskaart genereren van wereldwijde REvil ransomware-infecties die zijn waargenomen van mei tot en met 23 augustus 2019:

REvil ransomware detecteren

McAfee detecteert deze ransomware-familie met de volgende signatures:

- “Ransom-Sodinokibi”

- “Ransom-REvil!”

MITRE ATT&CK technieken

Het malware sample gebruikt de volgende MITER ATT & CK ™ -technieken:

- File and directory discovery

- File deletion

- Modify registry

- Query registry

- Registry modification

- Query information of the user

- Crypt files

- Destroy files

- Make C2 connections to send information of the victim

- Modify system configuration

- Elevate privileges

YARA rule

rule Sodinokobi

{

/*

This rule detects Sodinokobi Ransomware in memory in old samples and perhaps future.

*/

meta:

author = “McAfee ATR team”

version = “1.0”

description = “This rule detect Sodinokobi Ransomware in memory in old samples and perhaps future.”

strings:

$a = { 40 0F B6 C8 89 4D FC 8A 94 0D FC FE FF FF 0F B6 C2 03 C6 0F B6 F0 8A 84 35 FC FE FF FF 88 84 0D FC FE FF FF 88 94 35 FC FE FF FF 0F B6 8C 0D FC FE FF FF }

$b = { 0F B6 C2 03 C8 8B 45 14 0F B6 C9 8A 8C 0D FC FE FF FF 32 0C 07 88 08 40 89 45 14 8B 45 FC 83 EB 01 75 AA }

condition:

all of them

}

Bescherming tegen REvil ransomware/Sodinokibi

Zorg voor layered defense om jouw organisatie tegen Sodinokibi/ REvil te beschermen. De makers kopen, brute-force of spear-phishen zichzelf het bedrijf binnen of ze gebruiken een vertrouwde derde partij die toegang heeft tot het netwerk. Enkele richtlijnen voor organisaties om zichzelf te beschermen zijn onder andere sandboxing, regelmatig back-ups maken van data, educatie van gebruikers en strengere beperking van toegang.

Ons team staat voor je klaar

Wil je meer weten over dit onderwerp? Laat een bericht of je nummer achter en we bellen je terug. We helpen je graag verder.