Anatova ransomware gebruikt een pictogram om zich voor te doen als een te downloaden game of applicatie. Zodra deze gedownload wordt heeft Anatova de mogelijkheid om succesvol beheerdersrechten aan te vragen. Partner McAfee ontdekte in januari 2019 de Anatova ransomware family binnen een private peer-to-peer (p2p) netwerk.

Wat is Anatova en hoe werkt het?

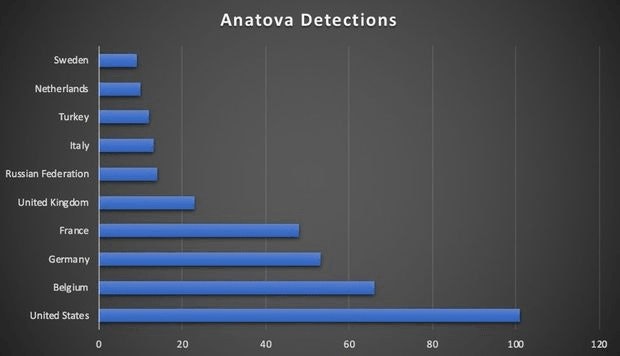

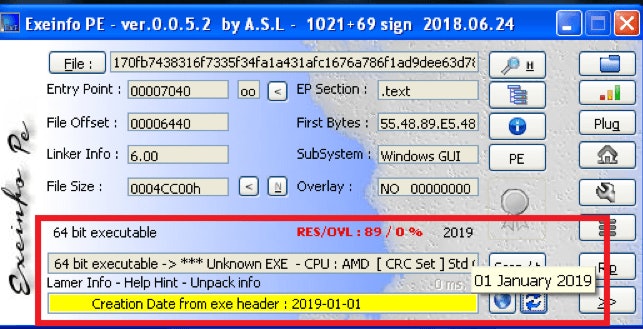

Anatova ransomware is een 64bits-applicatie dat aangemaakt is op 1 januari 2019 en ontdekt is door McAfee. Het belangrijkste doel van Anatova is om zoveel mogelijk bestanden te coderen en om vervolgens losgeld te vragen aan het getroffen slachtoffer in de vorm van DASH cryptovaluta. De bestandsgrootte van deze hash is 307 kb, maar kan veranderen als gevolg van de hoeveelheid resources die in de sample is gebruikt. Wanneer al deze bronnen verwijderd worden is de bestandsgrootte 32 kB; een zeer klein programma dus dat een krachtig mechanisme bevat. McAfee noemt de ransomware Anatova, gebaseerd op de naam van het ransomware bericht. Anatova ransomware is gedetecteerd in onder andere Zweden, Nederland, de Verenigde Staten en België.

"We zien dit soort Ransomware steeds vaker terugkeren. Denk aan SamSam Ransomware, en nu Anatova. Door die trend wordt de vaardigheid om endpoint detection en response toe te passen van levensbelang. We zien de vraag hiernaar dan ook toenemen, omdat men deze Ransomware als grote dreiging ziet voor de bedrijfskritische IT systemen." Remco Hobo, Security Solutions Architect bij Nomios

Anatova heeft een aantal sterke beveiligingstechnieken om statische analyse door beveiligingssystemen tegen te gaan. Hierdoor wordt detectie en bescherming complexer:

- De meeste strings zijn gecodeerd (Unicode en Ascii) met verschillende keys om ze te decoderen, ingesloten in het uitvoerbare bestand.

- 90 procent van de oproepen is dynamisch; ze gebruiken enkel de volgende niet-verdachte Windows API's en standard library van C-programmeertaal: GetModuleHandleW, LoadLibraryW, GetProcAddress, ExitProcess en MessageBoxA.

- Wanneer het binaire bestand in IDA Pro geopend wordt (inclusief de nieuwste versie van IDA), worden de functies slecht gedetecteerd en worden deze na 3 opcodes verwerkt. McAfee weet nog niet zeker of dit een bug is in IDA Pro of dat de makers van de malware bewust iets gemaakt hebben om dit met opzet te veroorzaken (wat door McAfee betwijfeld wordt).

Anatova Ransomware: Serieuze bedreiging met code voorbereid op modular extension

McAfee stelt dat Anatova een serieuze bedreiging kan vormen omdat de code voorbereid is op modular extension.

Bovendien controleert Anatova Ransomware ook of network-shares verbonden zijn en versleutelt Anatova ook de bestanden op deze shares. De ontwikkelaars / actoren achter Anatova zijn volgens de beoordeling van McAfee bekwame malware-auteurs. McAfee trekt in een blog over Anatova deze conclusie omdat elke sample zijn eigen unieke key heeft, evenals andere functies die ze in de blog uitgebreid beschrijven. Dit ziet McAfee niet vaak zien inransomware families.

Voor de analyse heeft McAfee de volgende specifieke hash gebruikt: 170fb7438316f7335f34fa1a431afc1676a786f1ad9dee63d78c3f5efd3a0ac0

Entry vector

Op dit moment zijn niet alle entry-vectoren die Anatova in de nabije toekomst gebruikt of zal gebruiken bekend bij McAfee. De eerste vindlocatie bevond zich in de private p2p.

Het doel van Anatova is, net als bij andere ransomwarefamilies, om alle of veel bestanden op een geïnfecteerd systeem te coderen en erop aan te dringen om ze te ontgrendelen. De maker eisen een losgeldbetaling in cryptocurrency van 10 DASH - momenteel gewaardeerd op ongeveer $ 700 USD. Dit is een vrij hoog bedrag in vergelijking met andere ransomwarefamilies.

Bescherming tegen Anatova

Klanten van McAfee Web gateway- en McAfee Endpoint Security zijn beschermd tegen deze versie. Detectienamen omvatten Ransom-Anatova! [Partialhash].

Compromise indicatoren van Anatova Ransomware

De samples gebruiken de volgende MITRE ATT&CK ™ -technieken:

- Uitvoering via API

- Application processes discovery

- File en directory discovery: om bestanden te zoeken om die vervolgens te encrypten

- Encryptie van bestanden

- Procesdetectie: opsomming van alle processen op de endpoint om enkele specifieke processen te vernietigen

- Het aanmaken van bestanden

- Elevation van privileges: Request uitvoeren om deze uit te voeren

- Het aanmaken van mutants

Hashes:

- 2a0da563f5b88c4d630aefbcd212a35e

- 366770ebfd096b69e5017a3e33577a94

- 9d844d5480eec1715b18e3f6472618aa

- 61139db0bbe4937cd1afc0b818049891

- 596ebe227dcd03863e0a740b6c605924

Lees dit blogbericht van McAfee over Anatova voor meer inhoudelijke technische informatie en enkele interessante feiten over deze nieuwe ransomwarefamilie.

Ons team staat voor je klaar

Wil je meer weten over dit onderwerp? Laat een bericht of je nummer achter en we bellen je terug. We helpen je graag verder.