Op 2 juli 2021 vond een massale supply-chain ransomware-aanval plaats op het softwarebedrijf Kaseya. Het Dutch Institute for Vulnerability Disclosure (DIVD) maakte bekend dat zij Kaseya hadden gewaarschuwd voor een aantal zero-day kwetsbaarheden in haar VSA-software (CVE-2021-30116).

Wat is Kaseya?

Kaseya, een Amerikaans bedrijf, is een cloud-gebaseerde oplossing voor IT-beheer en bewaking op afstand voor managed service providers. Ze bieden een gecentraliseerde console om endpoints te monitoren en te beheren, IT-processen te automatiseren, beveiligingspatches uit te rollen en toegang te controleren via two-factor authenticatie.

Kaseya informeert zijn klanten via hun helpdeskwebsite over de volgende stappen.

Wie werd getroffen door de Kaseya ransomware-aanval?

Klanten van Kaseya met een on-premise VSA installatie, een oplossing voor bewaking en beheer op afstand, zijn direct getroffen door de cyberaanval. Het gaat om honderden bedrijven, waaronder een spoorwegmaatschappij, een apotheek en de Zweedse supermarktketen Coop. Kaseya adviseerde vrijdag (2 juli) aan al zijn klanten om servers offline te halen. Hierdoor werden indirect nog meer bedrijven getroffen door de aanval.

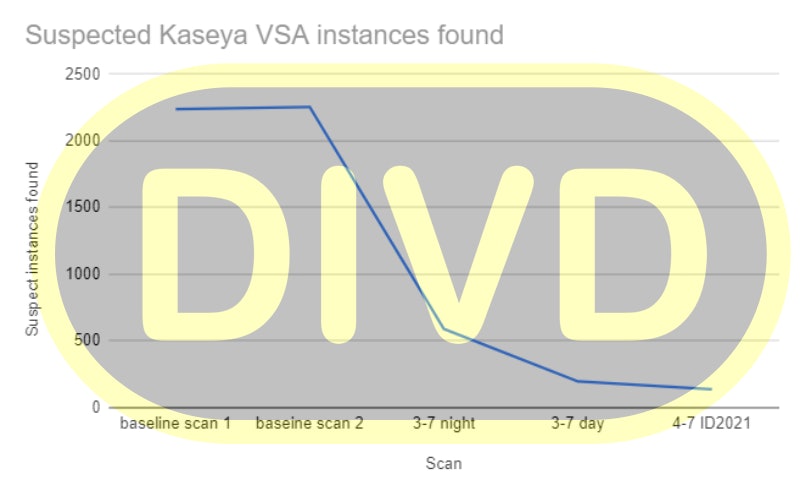

Door dit advies om servers offline te halen, is het aantal Kaseya instances dat bereikbaar is vanaf het internet gedaald van 2.200 naar minder dan 140 in de scan die DIVD op 4 juli heeft gedaan. Daarnaast heeft Kaseya er bij klanten op aangedrongen om de Compromise Detection Tool te downloaden die zij beschikbaar hebben gesteld om eventuele indicators of compromise (IoC) te identificeren, multi-factor authenticatie in te schakelen, communicatie met remote monitoring en management (RMM) mogelijkheden te beperken tot bekende IP-adres pairs, en administratieve interfaces van RMM te plaatsen achter een virtual private network (VPN) of een firewall op een speciaal administratief netwerk.

Veel managed service providers (MSP's) maken gebruik van de VSA-software van Kaseya. MSP's zijn een waardevol doelwit, omdat zij de infrastructuur van apparaatgericht onderhoud en ondersteuning aan andere MKB-bedrijven leveren. Door één MSP aan te vallen, worden veel meer organisaties bereikt.

Wie zit er achter de Kaseya ransomware aanval?

De groep die achter deze aanvallen zit heet REvil (ook bekend als Sodinokibi). Ze zijn actief sinds april 2019 en vooral bekend van de afpersing van 11 miljoen dollar van vleesverwerker JBS in juni 2021. Met hun ransomware-as-a-service business kunnen ze verantwoordelijk worden gehouden voor ongeveer 4,6% van de aanvallen op de publieke en private sector in het eerste kwartaal van 2021.

REvil vraagt nu om een recordbedrag aan losgeld van 70 miljoen dollar. Nadat ze deze betaling hebben ontvangen zullen ze een universele decryptor publiceren die alle systemen kan ontgrendelen die zijn platgelegd door file-encrypting ransomware.

Op hun dark web datalek site plaatsten ze: "Op vrijdag (02.07.2021) lanceerden we een aanval op MSP providers. Meer dan een miljoen systemen werden geïnfecteerd. Als iemand wil onderhandelen over een universele decryptor - onze prijs is 70.000.000$ in BTC en we zullen publiekelijk decryptor publiceren die bestanden van alle slachtoffers ontsleutelt, zodat iedereen in minder dan een uur kan herstellen van de aanval."

Ons team staat voor je klaar

Wil je meer weten over dit onderwerp? Laat een bericht of je nummer achter en we bellen je terug. We helpen je graag verder.