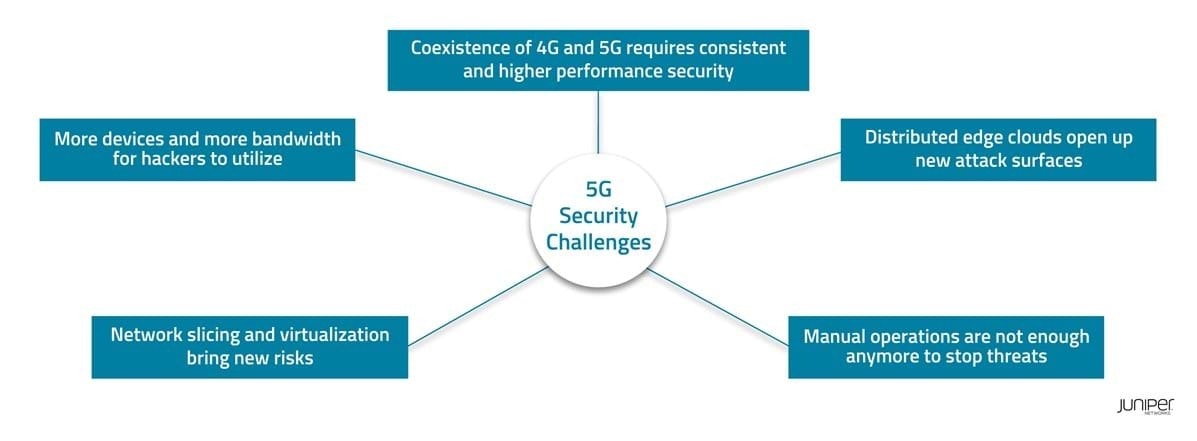

5G belooft enorme nieuwe inkomsten te genereren voor service providers. De toename van de prestaties, de veranderingen in de netwerkarchitectuur en de invoering van nieuwe technologieën die daarmee gepaard gaan, hebben echter ook grote gevolgen voor de veiligheid. Wat zijn de belangrijkste beveiligingsuitdagingen die service providers moeten aanpakken om van 5G-diensten een succes te maken en de bijbehorende risico's te beperken?

Vorig jaar hebben we al op onze blog vermeld dat 5G er snel komt. We hebben niet gelogen. In deze blog bespreken we vijf 5G security challenges voor service providers.

1. Het naast elkaar bestaan van 4G en 5G vereist consistente en betere beveiliging.

Net als 4G, gaat 5G niet gebeuren met het omdraaien van een schakelaar. In plaats daarvan zal 5G naast 4G evolueren, met logische evolutiefasen in het komende decennium. Met andere woorden zullen 4G en 5G lange tijd naast elkaar bestaan. In de overgang van 4G LTE naar 5G NSA (Non-Stand Alone) zal er een toename van de bandbreedte zijn door de introductie van nieuwe 5G radio basisstations, oftewel gNodeBs. De verhoging van de bandbreedte van 4G eNodeB naar 5G gNodeB zal leiden tot een aanzienlijke verhoging van de prestatie- en schaalvereisten die de huidige beveiligingsinfrastructuur mogelijk niet aankan. Dit betekent ook dat, aangezien 4G en 5G netwerken naast elkaar bestaan, het beveiligingsbeleid voor het opsporen en beperken van bedreigingen consistent en holistisch moet zijn.

2. Meer apparaten en bandbreedte voor hackers om te gebruiken.

5G zal leiden tot een 10 tot 100 keer zo grote toename van aangesloten apparaten, maar ook tot hogere snelheden en een hogere bandbreedte. Hoewel dit geweldig nieuws is voor consumenten en bedrijven, zullen hackers ook profiteren van deze nieuwe mogelijkheden. Veel IoT apparaten zijn in principe onveilig en zullen snel het favoriete doelwit worden van hackers om gebruik van te maken in cyberaanvallen. En met meer beschikbare bandbreedte om te gebruiken, kunnen hackers krachtigere DDoS-aanvallen genereren die het netwerk en de diensten van elke organisatie kunnen overweldigen.

3. Distributed edge clouds openen nieuwe aanvalsgebieden.

Distributed edge cloud is een architectuurevolutie van cloud computing die het mogelijk maakt om de hosting en verwerking van applicaties te verplaatsen van gecentraliseerde datacenters naar de netwerkrand, dichter bij de locatie waar de gegevens worden gegenereerd. In deze nieuwe architectuur eindigt de IP-connectiviteit aan de rand van de operator als de juiste beveiligingsmechanismen zoals encryptie en firewalls niet aanwezig zijn. Als gevolg daarvan zijn de edge cloud nodes gevoelig voor spoofing, afluisteren en andere aanvallen van het publieke internet. Het is ook waarschijnlijk dat sommige toepassingen van derden op dezelfde fysieke platforms zullen draaien, samen met de virtuele netwerkfuncties (VNF's). Hierdoor neemt het risico toe dat de applicatiemiddelen die nodig zijn voor de netwerkfuncties worden uitgeput of erger nog, waardoor hackers een aanvalsvector krijgen om in het platform te infiltreren.

4. Network slicing en virtualisatie brengen nieuwe risico's met zich mee.

Network slicing is een specifieke vorm van virtualisatie die het mogelijk maakt om meerdere logische netwerken te laten draaien bovenop een gedeelde fysieke netwerkinfrastructuur. Met network slicing kunnen mobiele serviceproviders hun netwerkbronnen uitbreiden, zodat ze de kans krijgen om het platform te infiltreren. Hiermee kunnen mobiele service providers hun netwerkbronnen verdelen om zo een gevarieerde set van gebruikersscenario's aan te pakken. Service providers moeten zich afvragen hoe goed de virtualisatielagen en netwerkslices van elkaar geïsoleerd zijn. Als iemand de "lagere security slice" kan aanvallen, kan hij dan ook de "hogere security slice" beïnvloeden? Als één gebruiker of één slice wordt gecompromitteerd door malware, raken dan ook andere gebruikers of slices geïnfecteerd?

5. Handmatige acties zijn niet meer voldoende om bedreigingen te stoppen.

5G infrastructuur heterogeniteit en complexiteit zal vereisen dat beveiliging wordt toegepast op meerdere niveaus (bijvoorbeeld in verband met een slice, een service of een resource) over meerdere domeinen, met een combinatie van gecentraliseerde en gedistribueerde, fysieke en virtuele implementaties. Voor vorige generaties kunnen handmatige acties voor het beperken van bedreigingen prima zijn. Maar met 5G en het feit dat het bedreigingslandschap blijft groeien in volume, snelheid en complexiteit, zijn handmatige ingrepen niet voldoende. Beveiliging moet absoluut worden geautomatiseerd - geautomatiseerde dreigingsdetectie en -beperking, met integraal zichtbaarheid.

Conclusie van de 5G security challenges

5G belooft een game-changer te zijn en veiligheid is essentieel voor de succesvolle levering van diensten in het 'Cloud + 5G + AI'-tijdperk. Dienstverleners moeten hun beveiligingsstrategieën zorgvuldig plannen als integraal onderdeel van de 5G-roadmap voor evolutie. De vijf hier geschetste security challenges bieden een goed uitgangspunt om te evalueren.

Transitie naar 5G

Nomios ondersteunt je met jouw 4G naar 5G transitie roadmap. Op basis van onze ervaring en een sterke voetafdruk in de dienstverlenende sector, waardoor technologie en netwerktransformaties mogelijk zijn, hebben wij een holistische benadering en methodologie ontwikkeld om je te helpen de overgang naar 5G te maken.

Wil je meer weten over dit onderwerp?

Onze experts en salesteams staan voor je klaar. Laat je contactgegevens achter en we nemen spoedig contact met je op.